セキュリティソフトのMcAfeeをアンインストールし、ESETインターネットセキュリティをインストールしたのですが、Outlookのメールが開けなくなるトラブルが発生しました。

本記事では、解決へ至るまでの経緯とESETについても解説します。

タグアーカイブ: SPAM

SPAM

reCAPTCHA v3 の導入

昨年の12月末より、本Webサイトの全てのコメントフォームにgoogleが提供するBOT排除ツールの最新版(2018年10月29日公開)、「google reCAPTCHA v3」を導入しています。これにより、アンチSPAMのWordPressプラグイン「Akismet」との併用で、BOTからのSPAM投稿がほぼ全て自動的に排除(投稿への選択解除も可能)されます。

悪質なBOTからのアクセスを制限

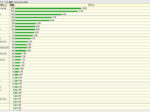

本サイトに設置したPerlのアクセス解析プログラムのログとWordPressのプラグイン「NewStatPress」の分析結果を調査しました。

Google No CAPTCHA reCAPTCHA

本サイトは、ログインフォームやコメントフォームにおいてロボットからの自動SPAM投稿を排除するためGoogleが開発した「No CAPTCHA reCAPTCHA」を採用しています。

迷惑BOTを排除

このサーバーが突然重くなったので、その原因を調査しました。

アンチSPAM対策

当サイトのセキュリティ対策の不備により、ブログやコンタクトフォーム等にSPAMロボットから毎日、膨大なSAPM投稿が送信され、攻撃を受けていましたので、本日、その対策を講じました。